攻击者找到了绕过关键MicrosoftOffice补丁的方法

攻击者设法创造了一种新颖的漏洞利用,能够绕过今年早些时候修补的Microsoft Office 中的一个关键的远程代码执行漏洞。

根据网络安全公司Sophos 的最新研究,攻击者能够利用公开可用的概念验证 Office 漏洞并将其武器化以传播Formbook 恶意软件。

早在 9 月份,微软就发布了一个补丁,以防止攻击者执行嵌入在Word文档中的恶意代码,该文档下载包含恶意可执行文件的 Microsoft 文件柜 存档通过重新设计原始漏洞并将恶意 Word 文档放入特制的 RAR 存档中,攻击者创建了能够成功绕过原始补丁的无 CAB形式的漏洞利用

令人惊讶的是,这个新颖的漏洞利用垃圾邮件传播了大约 36 小时,然后它完全消失了Sophos 的研究人员认为,该漏洞的有限生命周期可能意味着它是一个试运行实验,可用于未来的攻击

绕过关键补丁

在调查过程中,Sophos 的研究人员发现,负责的攻击者创建了一个异常的 RAR 存档,其中包含一个 PowerShell 脚本,其中包含一个存储在存档中的恶意 Word 文档。上周投机人士对债券市场的押注出了岔子,增持看跌美国国债头寸的时机恰逢变异株omicron出现引发全球债市大涨。

为了传播格式错误的 RAR 存档及其恶意内容,攻击者创建并分发垃圾邮件,邀请受害者解压缩 RAR 文件以访问 Word 文档但是,打开文档会触发一个运行前端脚本的进程,导致他们的设备感染恶意软件

Sophos 的首席威胁研究员 Andrew Brandt 在一份新闻稿中解释了攻击者是如何绕过微软修补原始漏洞的,他说:

理论上,这种攻击方法不应该奏效,但确实奏效了攻击的预补丁版本涉及打包到 Microsoft 文件柜文件中的恶意代码当微软的补丁堵住了这个漏洞时,攻击者发现了一个概念验证,展示了如何将恶意软件捆绑成不同的压缩文件格式,一个 RAR 档案以前曾使用 RAR 档案来分发恶意代码,但这里使用的过程异常复杂之所以成功,可能只是因为补丁的权限定义非常狭窄,而且用户打开 RAR 所需的 WinRAR 程序具有很强的容错性,并且似乎并不介意存档是否格式错误,例如,因为它已被篡改

虽然针对已知漏洞修补软件很重要,但对员工进行有关打开可疑电子邮件附件的危险的教育也同样重要,尤其是当它们以不寻常或不熟悉的压缩文件格式到达时。。

。声明:本网转发此文章,旨在为读者提供更多信息资讯,所涉内容不构成投资、消费建议。文章事实如有疑问,请与有关方核实,文章观点非本网观点,仅供读者参考。

声明:

1、此文内容为本网站刊发或转载企业宣传资讯,仅代表作者个人观点,供读者参考。

2、搜讯网所转载的稿件都会明确标注作者和来源,如您不希望被转载请及时与我们联系删除。

3、搜讯网的原创文章,请转载时务必注明文章作者和"来源:搜讯网",不尊重原创的行为搜讯网或将追究责任。

4、本站提供的图文仅供参考,不能作为任何咨询依据,专业问题请咨询专业人士,谨防受骗。

搭2.0T高功率星途揽月400T将于9月30日上市

中国最柔软女孩,非她莫属!

“我不打扰你,亲亲我就走”简单一句话,感动无数人!

-

你们的笑,就是全部的意义

8月4日上午,2018华夏银行IRONMAN70.3...

-

这些巨星为何纹身?詹姆斯奥胖

在竞技体育中,有纹身的运动员不在少数,他们可以通过这...

-

路威中国行穿“大腿”T恤,哈

今天,快船队的路易斯-威廉姆斯在个人社交媒体上发布了...

-

公交人细心照顾走失儿童父母赠

图片说明:走失男孩的父亲为热心公交人送上水果表达谢意...

-

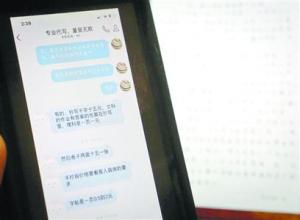

“专业代写,童叟无欺”55元

网上代写作业“明码标价”。/晨报记者张佳琪网上代写作...